در همه پروتکل های مسیریابی امکان احراز هویت اطلاعات دریافتی از روترهای همسایه وجود دارد. در صورت عدم وجود چنین مکانیزمی، هکر می تواند با ارسال اطلاعات مسیریابی غلط باعث برهم ریختن مسیر ترافیک شبکه و اختلال در ارتباطات شبکه شود. احراز هویت با تنظیم کردن کلید مشترک در همه روتر ها و ارسال این کلید در ارسال Hello و بسته های مسیریابی انجام می گیرد.

در بعضی از پروتکل های مسیریابی مانند RIP و OSPF ارسال کلید هم به صورت رمز نشده و هم به صورت رمز شده امکان پذیر است. در EIGRP ارسال کلید فقط به صورت رمز شده امکان پذیر است.

احراز هویت در سطح اینترفیس پیاده سازی می شود بدین معنی که روتر می تواند روی یکی از اینترفیس هایش با دیگر روترهای همان لینک پروسه احراز هویت را اجرا نماید اما روی اینترفیس دیگرش که از امنیت بالاتری برخوردار است، ارسال اطلاعات مسیریابی بدون احراز هویت انجام شود و یا با کلید متفاوتی صورت پذیرد.

در EIGRP می توان برای احراز هویت در زمان های مختلف از کلیدهای مختلف استفاده کرد. مثلا کلیدی که فقط تا یک ماه آینده اعتبار داشته باشد و بعد از این زمان باید از کلید احراز هویت متفاوتی استفاده کنید. با این شیوه به امنیت بهتر مسیریابی کمک می کنید. در صورتی که قصد استفاده از این ویژگی را دارید، حتما از یکسان بودن زمان در همه روترها مطمئن شوید. برای یکی کردن زمان از پروتکل NTP استفاده کنید.

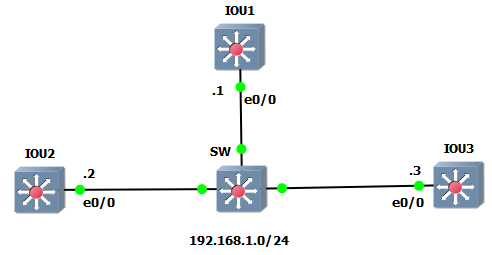

برای درک چگونگی پیاده سازی EIGRP Authentication به مثال زیر توجه کنید.

پیاده سازی Authentication در EIGRP

در این مثال قصد داریم بین سه روتر IOU1، IOU2 و IOU3 که روی یک لینک قرار دارند، احراز هویت راه اندازی نماییم.

EIGRP قبلا روی همه روتر ها پیاده سازی شده است. خروجی تشکیل همسایگی EIGRP در ذیل آمده است

|

IOU3#sh ip eigrp neighbors EIGRP-IPv4 Neighbors for AS(1) H Address Interface Hold Uptime SRTT RTO Q Seq (sec) (ms) Cnt Num 1 192.168.1.1 Et0/0 12 00:00:06 1274 5000 0 7 0 192.168.1.2 Et0/0 12 00:00:06 1263 5000 0 7 |

خروجی جدول همسایگی قبل از پیاده سازی Authentication

برای پیاده سازی احراز هویت دو گام زیر ضروری است:

- ایجاد keychain و key

- پیاده سازی EIGRP Authetication و صدا زدن key و keychain در این پروسه

برای ایجاد keychain و key به شیوه زیر عمل می کنیم

|

IOU1#sh running-config | section key chai key chain CHAIN1 key 1 key-string rayka |

ایجاد Key Chain مرحله اول در پیاده سازی Authentication است

روی یک keychain می توان چندین کلید تعریف نمود که هر کلید در بازه های زمانی مختلف اعتبار دارند. در مثال زیر کلید اول با زمان اعتبار محدود تعریف شده است. بعد از آن از تاریخ 1 نوامبر سال 2014 تا ابد کلید دوم اعتبار دارد.

|

IOU1#sh running-config | section key chai key chain CHAIN2 key 1 key-string rayka accept-lifetime 00:00:00 Aug 8 2014 00:15:00 Nov 1 2014 send-lifetime 00:00:00 Aug 8 2014 00:00:00 Nov 1 2014 key 2 key-string rayka@123> accept-lifetime 23:45:00 Oct 31 2014 infinite send-lifetime 00:00:00 Nov 1 2014 infinite |

ایجاد کلید با بازه زمانی محدود

برای فعال کردن Authentication در سطح اینترفیس و صدا زدن keychain به شیوه زیر عمل کنید.

فعال سازی Authentication در EIGRP

بعد از فعال سازی Authentication می توانید با روش های زیر شرایط را مانیتور کنید. در ذیل نشان داده شده است که اگر رمز در هر یک از روترها اشتباه وارد شود، چه پیغامی روی صفحه کنسول ظاهر می شود و شما را از این اشتباه آگاه می کند.

|

IOU3#sh ip eigrp interfaces detail EIGRP-IPv4 Interfaces for AS(1) Xmit Queue Mean Pacing Time Multicast Pending Interface Peers Un/Reliable SRTT Un/Reliable Flow Timer Routes Et0/0 2 0/0 11 0/2 50 0 Hello-interval is 5, Hold-time is 15 Split-horizon is enabled Next xmit serial <none> Un/reliable mcasts: 0/1 Un/reliable ucasts: 3/62 Mcast exceptions: 4 CR packets: 1 ACKs suppressed: 7 Retransmissions sent: 45 Out-of-sequence rcvd: 0 Topology-ids on interface - 0 Authentication mode is md5, key-chain is "CHAIN2" ! IOU3# debug eigrp packets (UPDATE, REQUEST, QUERY, REPLY, HELLO, IPXSAP, PROBE, ACK, STUB, SIAQUERY, SIAREPLY) EIGRP Packet debugging is on IOU3# *Aug 6 13:57:08.375: EIGRP: received packet with MD5 authentication, key id = 1 ! !!! در صورت اشتباه بودن رمز پیغام زیر را روی صفحه کنسول دریافت می کنید *Aug 6 13:58:14.819: %DUAL-5-NBRCHANGE: EIGRP-IPv4 1: Neighbor 192.168.1.1 (Ethernet0/0) is down: Auth failure |

مانیتورینگ Authentication در EIGRP

مکانیزم Query and Reply در EIGRP

مکانیزم Query and Reply در EIGRP  مکانیزم Feasible Successor در EIGRP

مکانیزم Feasible Successor در EIGRP  مروری بر GRE Tunnel و پیاده سازی آن

مروری بر GRE Tunnel و پیاده سازی آن  آدرس دهی IPv6

آدرس دهی IPv6  مدیریت MTU در GRE Tunnel

مدیریت MTU در GRE Tunnel